Thị trường Penetration Test tại Việt Nam

Bước vào thị trường đánh giá bảo mật, bạn có biết tổ chức mình muốn mua gì? Mua bằng cách nào? Sau đây tôi sẽ cố gắng truyền tải giúp các bạn hiểu hết được định nghĩa thế nào là công việc đánh giá bảo mật cùng với quy trình Request for Proposal (Thường được hiểu là: yêu cầu kỹ thuật) trong đánh giá bảo mật. Hãy cẩn trọng trước khi mua và chỉ mua những gì mình thật sự cần đến chúng.

T

ôi đã kiếm sống nhiều năm trời bằng nghề đánh giá bảo mật và hiện đang điều hành đội ngũ chuyên đánh giá bảo mật tại DNA. Tôi đã xác định đó chính là con đường chúng tôi đi. Tại sao sẽ có lúc bạn cần đánh giá bảo mật ? Câu trả lời phụ thuộc vào quan điểm và nhu cầu của bạn. Hầu hết các công ty đều có những dữ liệu nhạy cảm trong quá trình kinh doanh cần bảo vệ, chắc chắn cần thiết phải có một vài loại đánh giá bảo mật nào đó.

Sao lại là : "Một vài loại" ?

Đơn giản, chính bởi lĩnh vực đánh giá bảo mật phân chia vô cùng đa dạng chẳng khác gì cá dưới đại dương. Nếu bạn dự định thuê một bên thứ ba tiến hành đánh giá bảo mật (bạn nên như thế, lý do xem hồi sau sẽ rõ), sẽ rất có ích nếu như bạn có hiểu biết cơ bản về một số loại hình đánh giá bảo mật hiện nay.

Những hiểu biết này sẽ giúp bạn đưa ra nhiều câu hỏi thông minh cho phía công ty đảm nhận công việc này. Sau khi tìm hiểu qua các khái niệm sau, chúng ta sẽ tìm hiểu thêm những câu hỏi nào nên đưa vào Request for Proposal (RFP) để đưa ra được những yêu cầu chính đáng và trọng tâm.

Loại hình 1 : Theo dõi & phó thác cho phần mềm tự động

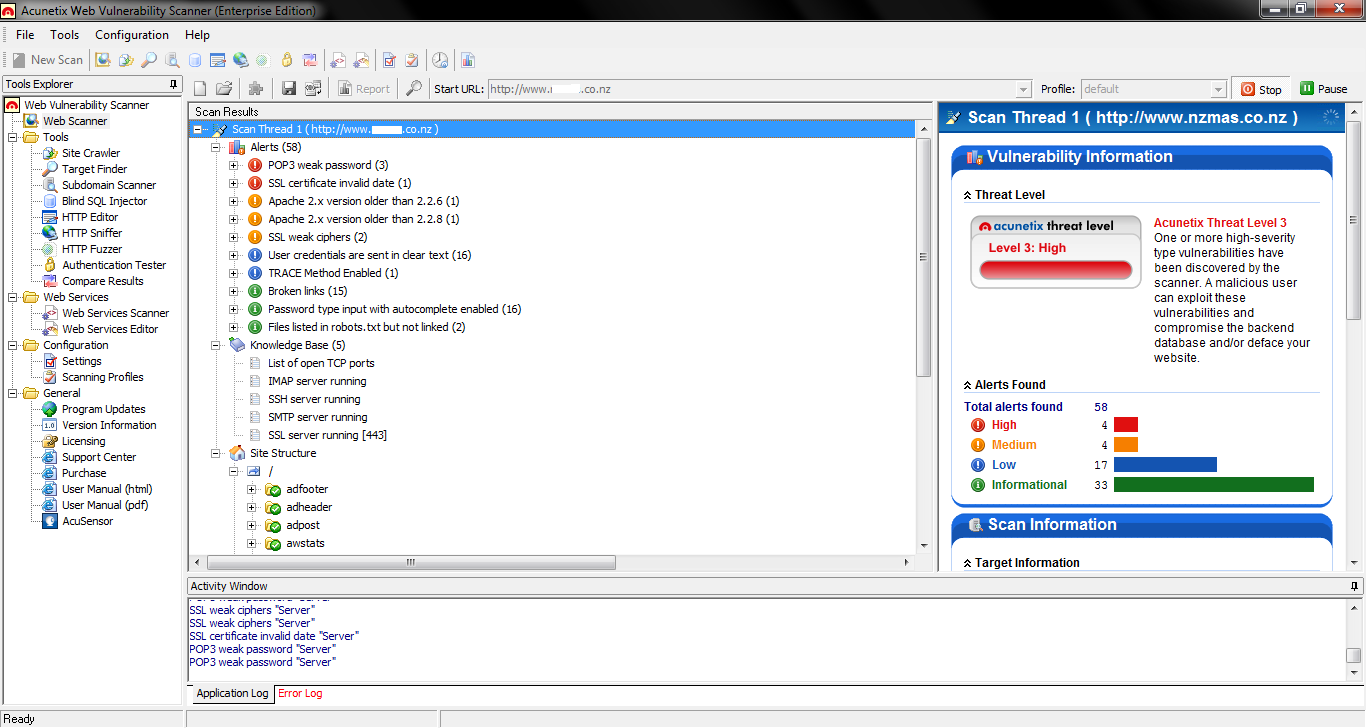

Đây là loại hình đánh giá đáng chán nhất được kể ra ở đây, chính bởi tôi nghĩ bản thân loại hình này đã không còn tồn tại từ lâu. Nhưng đáng buồn thay, trong quá trình làm việc tôi vẫn còn nhìn thấy nó được sử dụng. Đó là những thứ như Qualys, GFI Scanner, Acunetix ... thậm chí tệ hơn nữa là chỉ việc mở phần mềm dò quét lỗ hổng lên, ấn nút "Next, Next, Next" và theo dõi logs hệ thống tường lửa.

Họ không có bất kỳ sự tinh chỉnh nào trong quá trình theo dõi, cứ thế mà chạy phần mềm tự động đánh giá. Điều này hết sức nguy hiểm và những hành động này có thể đánh sập cả toàn bộ hệ thống.

Bạn sẽ nhận ra loại hình này khi nhân viên tư vấn dịch vụ đánh giá bảo mật nói rất nhiều về những điều hay ho mà họ sẽ làm, nhưng tất cả chỉ là nói bừa. Hãy hỏi rõ họ về phương pháp được dùng để đánh giá bảo mật và sớm muộn bạn cũng sẽ hiểu rằng họ chẳng có một sự thấu hiểu nhất định nào về công việc mà họ làm.

Đồng thời, loại hình đánh giá này sẽ mang đến cho bạn một bảng báo giá dịch vụ khá rẻ tiền, trong bảng báo cáo kết quả đánh giá tổng thể sẽ đưa ra thêm một vài ý kiến tư vấn nào đó không thực tế với hệ thống công ty, hướng bạn đến việc "mua sắm thiết bị bảo mật mới" do chính công ty của họ cung cấp. Hãy tránh xa điều đó bằng bất cứ giá nào ! Đừng để họ "vừa đá bóng vừa thổi còi".

Loại hình 2 : Đột nhập, tấn công & tấn công

Về nguyên tắc loại hình này sẽ mô phỏng lại mối đe dọa đến từ tội phạm công nghệ cao, đóng vai trò kẻ tấn công và phá hoại hệ thống của bạn, dĩ nhiên sẽ không gây ra thiệt hại nào đến môi trường kinh doanh. Họ thường là những người yêu thích Backtrack và Metasploit nhưng chỉ có khả năng đột nhập chứ ít khi đưa ra được định hướng mang tính chiến lược an toàn thông tin dài hạn, toàn diện. Bảng báo cáo cho kiểu đánh giá bảo mật này thường dài khoảng 120 trang sẽ có mặt trên bàn làm việc của bạn.

Loại hình đánh giá này tốt hơn loại hình 1 ở chỗ có những công cụ riêng để xử lý một số kỹ thuật chuyên môn chứ không đơn giản như loại hình 1. Sẽ khó khăn hơn khi đánh giá bảo mật kiểu này nhưng sẽ thú vị hơn (một yếu tố mà công việc đánh giá bảo mật nên có). Loại hình đánh giá này có thể áp dụng để kiểm tra "sức khỏe" các ứng dụng, hệ thống trước khi đưa vào sử dụng tại môi trường Production. Nếu hệ thống, ứng dụng tồn tại những rủi ro nghiêm trọng thì sẽ được phát hiện ngay lập tức để kịp thời đưa ra phương hướng khắc phục.

Loại hình 3 : Người đoạt giải Nobel "Vì Hòa Bình Nhân Loại"

Loại hình đánh giá này không làm xâm hại đến hệ thống. Chỉ theo dõi hệ thống và ghi nhận vào báo cáo, không mạo hiểm tấn công vì lo sợ khách hàng sẽ không quay trở lại kiếm mình. Việc đánh giá diễn ra khá nhanh nhằm không làm ảnh hưởng đến công việc của nhân viên phát triển ứng dụng hoặc bộ phận CNTT, do đó có nhiều điều sẽ không được ghi nhận vào báo cáo.

Loại đánh giá này thường thấy trong các công ty nhỏ, cung cấp nhiều dịch vụ sản phẩm. Họ có nhiều mối quan hệ làm ăn với khách hàng ở nhiều cấp độ, chẳng hạn bán hàng và sửa máy in (sự thật tôi đã từng biết) và nhân tiện họ chào mời cả dịch vụ đánh giá bảo mật. Như vậy, liệu bạn nên lựa chọn dịch vụ ở một nơi mà họ làm việc theo kiểu "không còn gì để mất" hay tìm kiếm một nơi với những tiêu chuẩn đánh giá bảo mật rõ ràng về mặt chuyên môn ? Câu trả lời sẽ được nói rõ hơn ở phần sau.

Loại hình 4 : Các "chuyên gia trích dẫn" RFCist

Tôi đã từng có một bài học nhớ đời về việc này. Trước đây tôi đã từng là một "chuyên gia trích dẫn" RFC. Chuyên gia trích dẫn RFCist là người có thể "đọc vanh vách" cho bạn về mọi phần của tất cả các RFCs nhưng không thể giải thích cho bạn hiểu tại sao các ứng dụng hay hệ thống cần thay đổi và thay đổi sao cho thích hợp. Chuyên gia trích dẫn RFCist thường không giỏi trong việc đánh giá rủi ro và không hiểu về sự cần thiết của việc Tóm Tắt Tổng Quan báo cáo đánh giá.

Tôi đã từng là một "chuyên gia trích dẫn" RFC và hiện vẫn đang quản lý một vài chuyên gia giống giống vậy. Thật khó để đào tạo một cách bài bản nhưng RFCist là nhân tố không thể thiếu trong một đội ngũ đánh giá bảo mật. Bởi họ rất thành thạo kỹ thuật và ít chú ý đến các tiểu tiết. Cả hai đức tính này đều góp sức tạo nên một đội ngũ giỏi. Thường họ hay nhìn những điều chuyên sâu về góc nhìn kỹ thuật hơn là xét đến những khía cạnh vĩ mô nhưng đó chỉ là một khuyết điểm nhỏ có thể cho qua.

Loại hình 5 : Kiểm toán viên hay "Thanh tra viên"

Thanh tra viên là một khái niệm khá hài hước : họ không thực sự làm công tác "thanh tra", nhưng họ có cách đi đứng và nói năng chẳng khác gì một thanh tra viên. Những từ ngữ chuyên môn như phân tích rủi ro và GAAS được sử dụng liên tục mà chẳng cần quan tâm xem có ai hiểu họ đang nói gì hay không. Các chuyên gia dạng này thường ít khi xuất sắc về mặt kỹ thuật chuyên môn mà thường chuyên về biện luận tổng quát các kết quả hơn.

Đây là loại hình đánh giá đặt hết tình yêu vào việc "xếp hạng rủi ro" và phân tích xác suất thống kê. Loại hình này thường có mặt trong các công ty kiểm toán. Chốt lại, dạng này không xuất sắc về mảng kỹ thuật mà thiên hướng xuất sắc trong việc hoàn thành các báo cáo đánh giá bảo mật nhiều hơn.

Loại hình 6 : Con nhà giàu

Tôi đã có những trải nghiệm thực tế ở dạng này một đôi lần trong thời gian làm nghề của mình và thậm chí còn bị cuốn vào những cuộc tranh luận nội bộ bên trong nó. Đây là dạng những doanh nghiệp chi ra ngân sách khoảng 80.000$ hàng năm để mua một công cụ đánh giá bảo mật nào đó, chẳng hạn như Core Impact, Metasploit Pro và sự bảo mật sẽ hoàn toàn dựa vào công cụ đó.

Họ dùng những từ ngữ rất thông dụng để trình bày cho bạn hiểu cách công cụ mà họ dùng sẽ hoạt động và đánh giá tốt ra sao, được đánh giá cao như thế nào trong nhiều ngành công nghiệp ra sao ? Cá nhân tôi không phản đối việc dùng những công cụ đó cho mục đích đánh giá chuyên sâu về bảo mật, chỉ khác ở quan điểm sử dụng.

Tôi cho rằng việc tấn công đích thực sẽ không phải là chi một khoản tiền như thế để mua một công cụ tấn công vào hệ thống hay ứng dụng. Tấn công thực thụ sẽ dựa vào các công cụ mã nguồn mở họ có hoặc tự viết ra để làm "nổ tung" hệ thống. Tôi tin rằng một chuyên gia đánh giá cũng nên là một người tấn công để thu thập thêm những kinh nghiệm, kỹ năng quý báu và chuyên nghiệp.

Lần đầu tiên

Tại sao chúng ta cần một công ty bên ngoài đánh giá bảo mật cho chính chúng ta trong lần đầu tiên ?

Lí do hết sức giản đơn : chúng ta cần một góc nhìn độc lập, không thiên vị đối với hệ thống hay ứng dụng của mình. Ta cần một bên nhìn nhận hệ thống từ bên ngoài để biết họ "nhìn thấy" và chứng minh cho ta thấy vấn đề gì về mặt an ninh. Điều đó sẽ giúp ta xây dựng nên một hệ thống hay ứng dụng mạnh mẽ hơn và cảnh báo mọi vấn đề bên trong nó.

Nếu bạn có người trong nội bộ đánh giá về khía cạnh an ninh, mà thực chất là bạn nên có, họ đôi khi sẽ bỏ sót một số vấn đề nào đó bởi hệ thống đã quá quen thuộc với họ. Người đánh giá nội bộ cũng có tâm lý ít khi muốn làm bẽ mặt đồng nghiệp, tôi đã từng thấy nhân viên đánh giá nội bộ "xì" thông tin lỗi hệ thống cho đồng nghiệp và phá hỏng tính trung thực của việc đánh giá khi để đồng nghiệp chỉnh sửa lỗi sai xong xuôi rồi mới tiếp tục công việc đánh giá của mình. Mặc dù đó là một mối quan hệ đồng nghiệp tốt đẹp nhưng chúng ta cần một cái nhìn độc lập và không thiên vị.

Mỗi công ty có một nhu cầu khác nhau, do đó chúng ta cần suy xét kĩ xem chúng ta thực sự cần gì trước khi chúng ta tiến hành mua nó. Nếu bạn có 10 máy tính, không có website và không có hệ thống Email nội bộ, có lẽ đánh giá bảo mật là hoàn toàn không cần thiết. Tuy nhiên nếu bạn sở hữu từ hàng 100 máy tính, có Website và hệ thống ứng dụng thương mại như ERP, CRM, cùng Email đang hoạt động thông qua hàng chục Servers, câu hỏi đặt ra không còn là "Bạn có cần đánh giá bảo mật hay không?" mà là "Bạn cần đánh giá bảo mật bao nhiêu lần trong năm là đủ?".