Đánh giá bảo mật trong thế giới PCI DSS

Không có thông tin nào về nội dung bảng báo cáo đánh giá bảo mật trong tài liệu của PCI DSS, nhưng trong "Reporting Instructions" (tài liệu hướng dẫn cho các QSA cách báo cáo đánh giá, cùng những khuyến nghị hữu ích) có một số chi tiết cụ thể về những gì nên được tìm thấy trong bảng báo cáo. Những hạng mục đó bao gồm :

11.3.b Kiểm chứng rằng các lỗ hổng có khả năng khai thác (exploitable) đã được khắc phục và đã đánh giá lại (retest). Xác định các kết quả đánh giá bảo mật, khẳng định trong bảng báo cáo :

Thử nghiệm đã được lặp đi lặp lại (sau khi khắc phục lỗ hổng).

Tất cả các lỗ hổng có khả năng khai thác đều đã được khắc phục.

11.3.1 Kiểm chứng rằng các cuộc đánh giá bảo mật đã bao gồm loại hình đánh giá thâm nhập mạng lưới điện toán. Những cuộc đánh giá này cần phải bao gồm từ mạng lưới cho đến hệ thống. Xác định các kết quả đánh giá bảo mật từ các đợt kiểm tra gần đây, khẳng định trong bảng báo cáo :

Đánh giá bảo mật bên trong nội bộ (Internal) đã bao gồm đánh giá thâm nhập mạng lưới điện toán.

Đánh giá bảo mật bên ngoài (External) đã bao gồm đánh giá thâm nhập mạng lưới điện toán.

Đánh giá thâm nhập mạng lưới điện toán nên bao gồm :

Các thành phần hỗ trợ cho chức năng mạng lưới điện toán

Hệ điều hành

11.3.2 Kiểm chứng rằng các cuộc đánh giá bảo mật đã bao gồm đánh giá thâm nhập an ninh ứng dụng. Tối thiểu các kịch bản đánh giá phải bao gồm các lỗ hổng được liệt kê trong yêu cầu 6.5. Xác định các kết quả đánh giá bảo mật từ các đợt kiểm tra gần đây, khẳng định trong bảng báo cáo :

Đánh giá bảo mật bên trong nội bộ (Internal) đã bao gồm đánh giá thâm nhập an ninh ứng dụng.

Đánh giá bảo mật bên ngoài (External) đã bao gồm đánh giá thâm nhập an ninh ứng dụng.

Đánh giá thâm nhập mạng lưới điện toán nên bao gồm tối thiểu phải bao gồm các lỗ hổng được liệt kê trong yêu cầu 6.5 của PCI DSS.

Trên đây là những hạng mục tối thiểu phải có trong bảng báo cáo đánh giá bảo mật đối với PCI DSS. Nên đặc biệt chú ý đến các vấn đề chi tiết xung quanh phạm vi đánh giá (dãy địa chỉ mạng và các địa chỉ IP, URLs của các ứng dụng được đánh giá), loại hình đánh giá (mạng và ứng dụng), các kết quả chi tiết về lỗ hổng đã được phát hiện, chứng minh thực nghiệm, bằng chứng chứng minh, kết quả đánh giá lại sau khi đã khắc phục các lỗ hổng.

Yêu cầu đối với việc đánh giá bảo mật sau khi có những sự thay đổi đáng kể diễn ra chắc chắn là một cách tiếp cận trung bình, tuy nhiên các tổ chức nên cân nhắc thật kỹ, đừng biến nó thành mục đích chỉ để vượt qua đợt đánh giá của QSA (mặc dù đây là điều thường xuyên diễn ra nhất).

Một số kịch bản đánh giá chỉ đơn giản được sử dụng như là một bước phụ bổ trợ cho quá trình dò quét lỗ hổng. Đánh giá bảo mật trong thế giới PCI DSS đa phần có mục đích chung là như vậy, nhưng các tổ chức hãy cân nhắc thực kỹ cách tiếp cận của mình đối với các loại hình đánh giá bảo mật.

Yêu cầu đối với việc đánh giá bảo mật ít nhất mỗi năm một lần cũng nên được xem như cơ hội để đo lường hiệu quả của các cơ chế kiểm soát an ninh chứ không chỉ tìm kiếm phát hiện lỗ hổng. Ngoài ra, đánh giá bảo mật cũng có thể được thực hiện với mục đích để chứng minh khả năng khai thác và mức độ ảnh hưởng của một lỗ hổng an ninh.

Với suy nghĩ này, chúng ta có thể xây dựng ra được một kịch bản đánh giá hướng đến việc thu thập dữ liệu chủ thẻ. Kết quả có thể sẽ gây ngạc nhiên cho tổ chức ! Khi tổ chức "thấy" được dữ liệu thẻ bị rò rỉ như thế nào, làm thế nào để tìm thấy và làm thể nào để có thể truy cập được đến các dữ liệu đó.

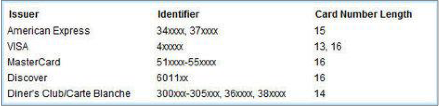

Hình 2: Định dạng các số tài khoản thẻ

Hình 2: Định dạng các số tài khoản thẻ

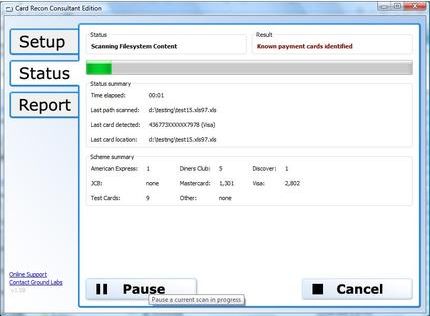

Về cơ bản, phương pháp tiến hành sẽ như thế này : Chuyên gia đánh giá bảo mật sẽ phải tìm ra các số tài khoản thẻ ("Primary Account Numbers - PAN") theo cấu trúc như trong Hình 2 (Hình 3 là ví dụ về công cụ dò quét tìm kiếm dữ liệu PAN. Các công cụ tinh vi nhất thậm chí còn có thể kiểm tra tính hợp lệ của các con số được tìm thấy để loại trừ kết quả sai).

Hình 3: Công cụ dò quét tìm kiếm dữ liệu PAN (Card Data Discovery)

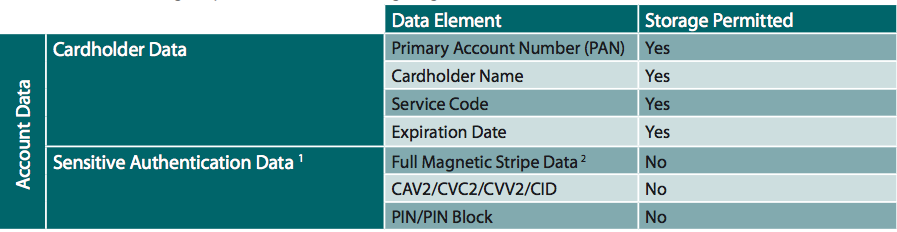

PCI DSS cũng quy định một số loại dữ liệu có liên quan đến thẻ thanh toán có thể không bao giờ được phép lưu trữ bởi các tổ chức chịu sự ảnh hưởng, do đó một mục tiêu bổ sung khác mà chúng ta có thể cân nhắc đến thông qua kịch bản đánh giá trên đó là tìm ra những nơi mà "dữ liệu cấm" có thể được tìm thấy. Xem thêm thông tin về dữ liệu thẻ và yêu cầu lưu trữ của PCI DSS tại Bảng 2.

Bảng 2 : Những yêu cầu đối với việc lưu trữ dữ liệu thẻ - Nguồn : Navigating PCI DSS v.2.0

Tôi không phủ nhận rằng tiêu chuẩn PCI DSS đã mang lại rất nhiều cơ hội lớn cho các công ty tư vấn chiến lược, đánh giá bảo mật như DNA nhưng đồng thời tại Việt Nam nó cũng hình thành ra xu hướng "đánh giá để đáp ứng sự tuân thủ", đây không phải là xu hướng sai nhưng nó chỉ nên là một trong các mục tiêu chính chứ không nên là mục tiêu duy nhất khi lựa chọn đánh giá bảo mật cho PCI DSS.

Theo kinh nghiệm của bản thân, tôi thấy rằng điều quan trọng là các tổ chức phải xác định rõ ràng mục tiêu và chiến lược hợp lý đối với việc đánh giá bảo mật, thông qua đó chúng ta có thể đạt được giá trị tối đa mà chúng ta mong muốn.

Vượt qua quy trình đánh giá và đạt chứng nhận PCI DSS là một việc rất quan trọng, nhưng mục tiêu cốt lõi của PCI DSS là đảm bảo cho dữ liệu chủ thẻ được bảo vệ an toàn và không bị đánh cắp bởi những kẻ tấn công thực sự. Sự thật lớn nhất giữa việc đánh giá bảo mật thông thường và đánh giá bảo mật trong thế giới PCI DSS không khác nhau : Chính chúng ta đánh giá và tìm kiếm ra lỗ hổng của mình sẽ tốt hơn nhiều khi để những kẻ tấn công tìm thấy chúng !

DNA Media Team