Một lỗ hổng bảo mật nghiêm trọng có khả năng khai thác từ xa vừa được phát hiện cách đây vài giờ, mã hiệu CVE-2014-6271, lỗ hổng này tồn tại trong command-line shell được sử dụng bởi hệ điều hành Linux và Unix, gọi là Bash a.k.a GNU Bourne Again Shell.

Thiệt hại mà lỗ hổng này mang lại có thể khiến cho hàng trăm triệu Websites, Servers, PCs, OS X Macs, Home Routers và còn nhiều hạ tầng ứng dụng khác đang vận hành trên nền tảng Linux & Unix, ngang nhiên mở rộng cửa cho tội phạm công nghệ cao tấn công và chiếm quyền kiểm soát.

Lỗ hổng này được phát hiện bởi Stephane Chazelas của Akamai và được các chuyên gia bảo mật gọi là "Bash bug" hoặc "Shell Shock", hay thậm chí còn được xem là một rủi ro rúng động tương tự "Heartbleed - Trái tim rỉ máu".

Nó được xếp hạng điểm 10, mức điểm tối đa của hệ thống đánh giá CVSS về mức độ thiệt hại và khả năng khai thác. Một số bản vá cho các hệ điều hành đã được phát hành ngay trong ngày hôm nay, tuy nhiên theo các chuyên gia dù đã vá nhưng "vẫn có thể khai thác được" !

Ngân hàng điện tử, Chính quyền điện tử... Có nên lo sợ ?

Lần đầu tiên tìm hiểu tin tức về lỗ hổng này có thể chúng ta sẽ thấy khá hoảng loạn và lo sợ, nhưng xin hãy bình tĩnh.

Trước tiên DNA khẳng định lỗ hổng này chỉ ảnh hưởng đến những hạ tầng hệ thống đang vận hành bởi hệ điều hành Linux và Unix và cần có thêm những điều kiện đặc biệt khác mới có thể khai thác thành công, những hệ thống đang vận hành trên nền tảng Windows HOÀN TOÀN KHÔNG ảnh hưởng trong câu chuyện này.

Lại tiếp tục cần bình tĩnh nếu chúng ta nằm trong phạm vi bị ảnh hưởng, muốn khai thác lỗ hổng này kẻ tấn công cần phải gửi được một malicious environment variable đến chương trình đang tương tác với Network, và chương trình này phải được triển khai thực hiện trong Bash, hoặc spawn một Sub-command đang sử dụng Bash.

Red Hat blog đã đăng một bài viết chi tiết về những điều kiện cần có để khai thác từ xa lỗ hổng này. Hướng khai thác phổ biến nhất là những ứng dụng Web đang sử dụng chuẩn CGI hoặc các ứng dụng PHP chạy trong CGI Mode.

Trên các hệ thống Multi-user, các ứng dụng setuid sử dụng "safe" commands có thể bị khai thác bởi lỗ hổng này (Vmware Fusion in MAC OSX). Nếu lỗ hổng này bị khai thác thành công, sẽ cho phép kẻ tấn công có thể thực thi các mã lệnh hệ thống với đặc quyền tương đương với Process bị khai thác.

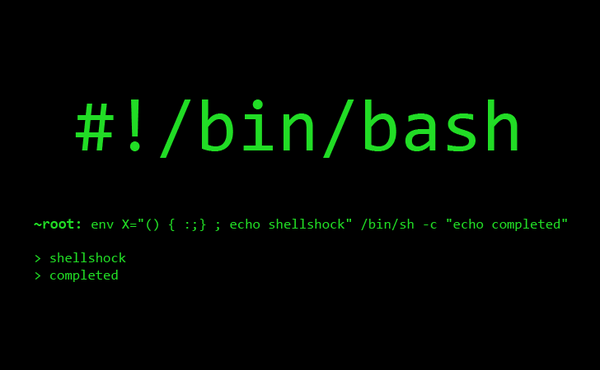

Lỗ hổng này bị khai thác như thế nào ?

Cuộc tấn công này xoay quanh chính bản thân Bash-shell chứ không phải là một ứng dụng cụ thể, vì lý do đó các hướng khai thác rất đa dạng và cũng vô cùng phức tạp. Cho đến thời điểm hiện tại, nhóm nghiên cứu của DNA đang tập trung vào những hướng khai thác dựa trên Web, hướng khai thác này dường như là con đường có nhiều khả năng bị tấn công nhất.

Các ứng dụng CGI cho chấp nhận một số tham số tham số gửi đi từ người dùng, bao gồm cả chuỗi User-Agent của trình duyệt, đồng thời lưu trữ chúng vào Process Environment trước khi thực thi ứng dụng.

Ứng dụng CGI được viết trong Bash hoặc gọi đến system() hoặc popen() có khả năng sẽ bị khai thác bởi lỗ hổng này, trong điều kiện sử dụng default shell là Bash. Secure Shell (SSH) cũng chuyển các biến environment đến Bash nhưng hướng khai thác này chỉ thích hợp khi kẻ tấn công có thông tin xác thực SSH hợp lệ, tuy nhiên chỉ bị giới hạn trong môi trường hạn chế hoặc trong một command cụ thể.

Ngoài ra còn những hướng khai thác khác (ví dụ như DHCP client scripts) nhưng chúng phụ thuộc vào việc phải có default shell mặc định là Bash, những shell khác như Dash, Zsh, Ash hoặc Busybox sẽ không bị ảnh hưởng bởi lỗ hổng này.

Các nền tảng Web phổ biến ngày nay nói chung sẽ không bị ảnh hưởng. Các giao diện Web đơn giản như những gì chúng ta thấy trên các thiết bị Routers, Switches, ICS và các thiết bị mạng khác cũng rất khó có khả năng bị ảnh hưởng, vì chúng chạy trên nền tảng độc quyền hoặc chúng sử dụng Busybox/Ash để làm default shell nhằm tiết kiệm bộ nhớ.

Một cuộc khảo sát nhanh dựa trên 50 firmware đến từ nhiều doanh nghiệp, công nghiệp và các thiết bị mạng dường như không có trường hợp nào Bash tồn tại trong filesystem. Ngược lại, một số ít các thiết bị ảo hóa (Virtual Appliances) lại có tỷ lệ 100% sử dụng Bash, nhưng các ứng dụng Web của chúng không bị tổn thương do Web Server đã được cấu hình.

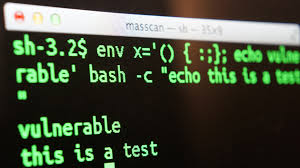

Bên cạnh đó cũng xuất hiện một số quan điểm trái ngược, Digital Bond tin rằng có một số ít hệ thống ICS và SCADA có phiên bản bị ảnh hưởng như được nêu trên blog của họ. Rober Graham của Errata Security tin rằng có khả năng xuất hiện Worm sau khi anh ta xác định có vài ngàn hệ thống bị ảnh hưởng bằng cách sử dụng Masscan.

Tóm tắt lại, hiện không đủ thông tin để chúng ta có thể dự đoán có bao nhiêu hệ thống hiện tại có khả năng bị khai thác trong hôm nay, những thông tin mới nhất sẽ được DNA trực tiếp cập nhật trong bài viết này và thông báo ngay đến khách hàng của DNA khi có những vấn đề đột biến xảy ra. Hiện có hai tình huống rất có khả năng bị khai thác đối với lỗ hổng này:

1. Các mã Diagnostic CGI được viết trong Bash hoặc gọi đến system() nơi Bash là default shell

2. Các ứng dụng PHP đang chạy trong CGI mode mà gọi đến system() nơi Bash là default shell

#Bashbug có nguy hiểm như "Trái Tim Rỉ Máu" ?

Đúng như dự đoán của DNA, hiện đã nổ ra rất nhiều cuộc tranh luận và làn sóng truyền thông dồn dập đưa tin giật tít như "Lại một trái tim rỉ máu", "Heartbleed 2.0", vân vân...

DNA sẽ không đi sâu vào những cuộc tranh luận này, dù là "Trái Tim" Heartbleed hay "Trái Cật" Bashbleed thì DNA giữ vững vai trò trách nhiệm cố vấn độc lập của mình, tập trung vào yếu tố đảm bảo mức độ an toàn, thông tin minh bạch chính xác, mang lại tâm thế yên tâm cho khách hàng của DNA.

Vì lý do đó DNA đăng tải bài viết này để khách hàng của chúng tôi hiểu được rằng, không phải lỗ hổng nào cũng nghiêm trọng khủng khiếp như chúng ta nghĩ, quý khách hàng đừng quá lo sợ dẫn đến việc triển khai kích hoạt quy trình ứng phó sự cố một cách không đúng đắn, dẫn đến nhiều thiệt hại hơn là đảm bảo an toàn an ninh thông tin.

Từ những gì mà DNA đã chia sẻ, lỗ hổng này có khả năng ảnh hưởng rất lớn đối với một số hạ tầng hệ thống, nhưng thời điểm hiện tại thông tin về chúng không rõ ràng hoặc rất khó để biết những hệ thống này sẽ được vá như thế nào.

Lỗ hổng này cũng vô cùng dễ khai thác, đặt những điều này lại với nhau có vẻ như chúng ta đang đối mặt với khủng hoảng rất lớn trước những đợt tấn công tầm cỡ có quy mô large-scale trong tương lai.

NHƯNG - Theo những thông tin mà DNA đã chia sẻ, có một số yếu tố bắt buộc cần có nếu muốn khai thác thành công lỗ hổng này.

Tất cả các ứng dụng bị ảnh hưởng bởi lỗ hổng này có rất nhiều hướng để khai thác hoặc cũng cần phải có những điều kiện khác nhau để khai thác thành công. Điều này sẽ làm hạn chế đáng kể khả năng khai thác quy mô rộng so với "Trái Tim Rỉ Máu", Heartbleed dễ dàng để kiểm tra và cách thức tấn công cũng nằm ở quy mô lớn hơn nhiều.

DNA có thể hỗ trợ như thế nào trong tình huống này ?

Ngay khi thông tin về lỗ hổng này xuất hiện, các chuyên gia bảo mật của DNA đã tổ chức phối hợp cùng với khách hàng của mình rà soát, kiểm tra Quick Test những hạ tầng hệ thống như Internet Banking, Mobile Banking, Cổng Thông Tin Điện Tử, Hệ thống Một Cửa Điện Tử, Chính Quyền Điện Tử... có khả năng bị ảnh hưởng đối với lỗ hổng này.

Đồng thời trong vài ngày tới DNA sẽ trực tiếp On-Site hỗ trợ kiểm tra đánh giá các thiết bị và hạ tầng hệ thống bên trong nội bộ của khách hàng, tiến hành phân tích rủi ro đồng thời báo cáo khả năng khai thác và mức độ thiệt hại có thể xảy ra.

DNA khuyến cáo quý khách hàng nên kiểm tra hệ thống của mình càng sớm càng tốt và có kế hoạch triển khai đánh giá an toàn an ninh thông tin, phân tích rủi ro, xem xét khả năng kích hoạt kịch bản ứng phó sự cố trong trường hợp cấp thiết.

Nếu quý khách hàng cần sự hỗ trợ hoặc giúp đỡ trong quá trình xử lý tình huống này, đội ngũ ứng phó sự cố của DNA rất sẵn lòng hỗ trợ trong thời gian sớm nhất, xin đừng ngần ngại hãy gọi điện trực tiếp đến trụ sở của DNA hoặc liên hệ qua email This email address is being protected from spambots. You need JavaScript enabled to view it.

Bài viết có sử dụng tư liệu từ những nguồn sau đây : TheHackerNews, Rapid7, SecurityWeek, Pastebin