Tấn công môi trường ảo hóa Vmware vSphere

Trông quen phải không ! Tôi nghĩ họ đang "mời gọi" chúng ta hãy khai thác vào điểm yếu an ninh của họ. Tôi đùa ! Đó thực sự là hành vi bất hợp pháp vì thế chúng ta chỉ nên xem thôi, đừng thực hành nhé các bạn. Có hàng trăm mối nguy hiểm liên quan đến môi trường VMware, chẳng hạn tấn công vào Hypervisor, Vcenter, Update Manager, Data Recovery ... và nhiều thứ khác.

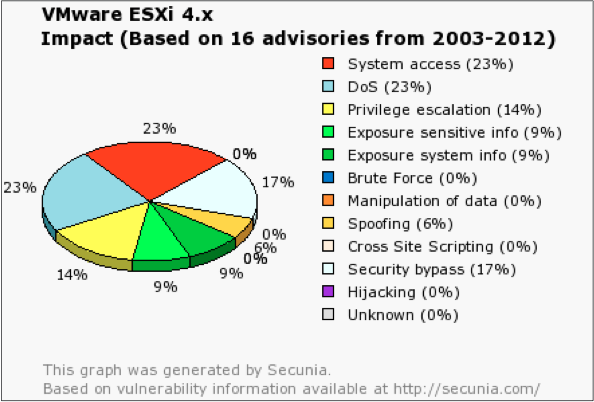

Tôi muốn các bạn xem qua thống kê về những cuộc tấn công trực diện vào máy chủ ESXi 4.x ở Hình 4.

Hình 4 : Những mối đe dọa đối với ESXi 4.x

Khi nhìn vào số liệu thống kê từ Secunia, ta thấy rằng hai kết quả đầu tiên là System Access và DoS, System Access trên ESXi có nghĩa là cho phép kẻ tấn công truy cập vào tất cả mọi thứ trên môi trường ảo hóa. Còn vCenter, hãy nhìn vào Hình 5 và 6.

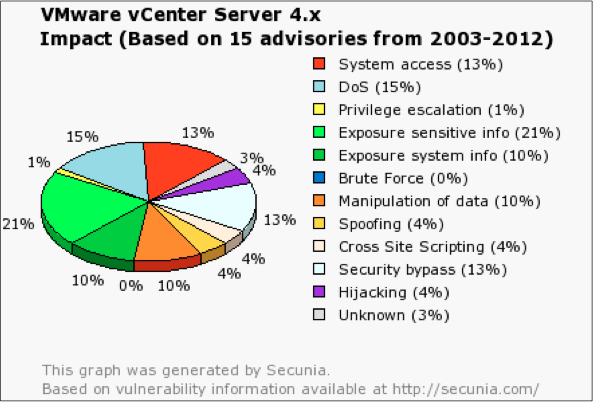

Hình 5 : Những mối đe dọa đối với vCenter 4.x

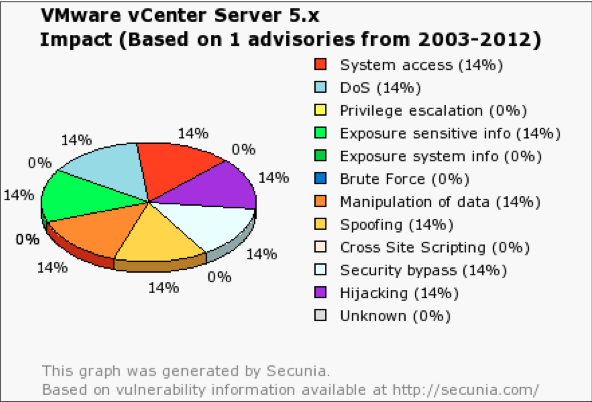

Hình 6 : Những mối đe dọa đối với vCenter 5.x

Như bạn thấy, sự tàn phá của những cuộc tấn công đối với vCenter thật kinh khủng. Hãy nhớ đến vụ cướp tín dụng tồi tệ nhất đã từng xảy ra trong lịch sử, vào khoảng năm 2006 - 2008, bản cáo trạng 20 năm tù cho Hacker Gonzalez, đó là một vụ tấn công vào môi trường ảo hóa !

Cuộc tấn công được thực hiện với mục tiêu là các hệ thống đang vận hành ESX. Sau khi chiếm được quyền truy cập, Gonzalez đã cài đặt Rootkit vào máy chủ ESX để đánh cắp thông tin các tài khoản Credit Card, thông qua kỹ thuật nghe lén (sniffing) và thu thập lưu lượng dữ liệu đến từ nhiều máy chủ SQL cùng một lúc, hậu quả là từ 140 đến 180 triệu thẻ tín dụng đã bị anh ta đánh cướp. Sự việc này đã làm dấy lên hồi chuông cảnh báo cần phải kiện toàn an ninh kiến trúc ảo hóa một cách bài bản.

Những sai lầm thường gặp khi triển khai môi trường ảo hóa

Một trong những sai lầm phổ biến nhất khi triển khai VMware vSphere là gì ? Sai lầm phổ biến, thường xuyên xảy ra và nghiêm trọng nhất chính là việc không phân tách phân vùng mạng (Network Segmentation) nhằm tách các máy chủ Management ra khỏi vùng mạng chung.

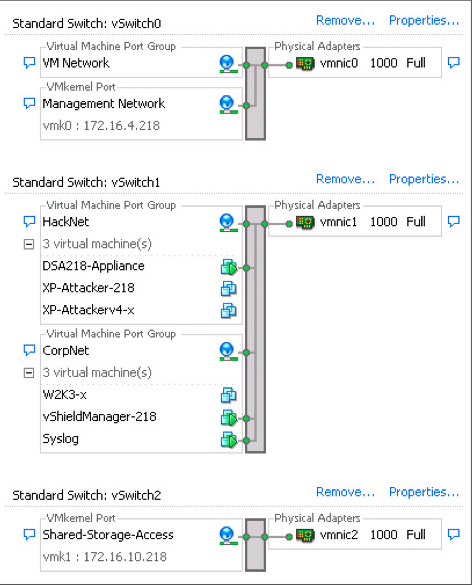

Hình 7 là ảnh chụp một mô hình mạng được sử dụng để cho thấy các phương pháp phổ biến trong khi triển khai mạng ảo hóa. Chú ý : Mô hình ảo hóa này không sử dụng VLAN. Trong môi trường ảo hóa này, máy ảo sẽ được phép truy cập đến tất cả các máy khác nằm trong mạng lưới. Không, chuyện này không nên diễn ra như thế !

Hình 7 : Mô hình sơ đồ mạng vSphere thông thường

Thậm chí ngay cả khi chúng ta đã phân tách phân vùng mạng bằng cách sử dụng VLAN và vShield zones, ta vẫn còn mắc sai lầm. vCenter Administrator truy cập vào Management Network bằng cách nào ? Đây là sai lầm mà tôi thường gặp nhất. Nó làm tôi thật sự ngạc nhiên khi có quá nhiều công ty bỏ qua các giai đoạn kiện toàn an ninh trong khi triển khai ảo hóa.

Họ chú trọng vào việc kiện toàn mạng lưới và hệ thống máy chủ Windows nhưng lại bỏ qua kiện toàn an ninh ảo hóa. Có bao nhiêu công ty đăng nhập bằng tài khoản root vào Hypervisor và dùng loại mật khẩu mà mọi người dùng khác đều có thể đoán ra được (123456, password, anhyeuem, emyeuanh) ?

Đọc đến đây các bạn có nghĩ tôi đang đùa không ? Thật không may là tôi không thích đùa, sai lầm phổ biến này thường xuyên xảy ra ngay cả khi nó nằm trong các chính sách an ninh bắt buộc phải tuân thủ.